1960 ~ 1970년대

- 마이크로소프트 설립

: 1974년 MITS라는 회사가 세계 최초로 조립식 개인용 컴퓨터 엘테어 8800를 만들어 판매

애플 컴퓨터의 탄생

- 1979년 애플 컴퓨터가 스티브 워즈니악과 스티브 잡스의 손에 탄생

정보 권리 논쟁의 시작(1980 ~ 1990년대)

-1981년 독일의 전설적인 해커 그룹인 카오스 컴퓨터 클럽(CCC)이 결성

-카오스 컴퓨터 클럽은 자유로운 접근 권리를 공식적으로 주장

★★★정보 권리 논쟁의 웹사이트 유형은? - ccc사이트 < 중간고사 시험문제

★ ★ 해커선언문 ★ ★

1980 ~ 1990년대 해킹 문화의 등장

1983년에 개봉된 영화 <위험한 게임>은 해커를 소재로 한 최초의 영화

1980년대에 해킹이 발전하면서 역사적으로 유명한 해커들이 본격적으로 등장

★ 해커선언문 : 로이드가 한 일 가운데 가장 유명한 것은 <해커 선언문> 발표

2000년대 이후

분산 서비스 거부 공격(DDoS) : 현재 문제가 많은 디도스가 이 공격이다.

해킹 도구의 개발

-넷스케이프가 개발되서 웹 정보에 대해 접근 가능해짐

1998년에는 CDC라는 해킹 그룹이 데프콘 해킹 대회에서 트로이 목마 프로그램인 '백 오리피스'를 발표

2000년대 이후

-분산 서비스 거부 공격(DDos)

-웜과 바이러스

-농협 사이버 테러, 스마트폰 해킹, 가상화폐 해킹

스마트폰 해킹 방법에 대해 쓰시오 > 스마트폰에 무선 랜 해킹 도구를 설치하고 택배 상자에 넣어 공격 대상 회사로 보내 무선 네트워크를 해킹하는 방식

. 스마트폰은 긴 시간 동안 전원 공급이 가능하고 와이파이 , 3G망 , LTE망도 이용 가능한 최고의 해킹 도구

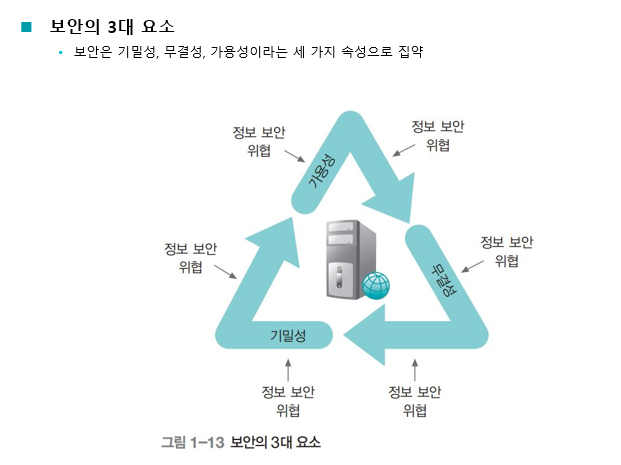

보안의 3대 요소 < 기밀성, 무결성 , 가용성>

★★보안 전문가의 자격 요건 3가지★★

정보통신기반 보호법(ISP나 통신사와 같은 주요 정보 통신 기반 시설에 대한 보호법)

보안 전문가의 자격 요건

운영체제, 네트워크, 프로그래밍, 서버

보안 솔루션 : 시스템별 기본 보안 통제와 적용 원리, 네트워크 상의 구성과 목적 등을 이해

모니터링 시스템 :

네트워크 관리 시스템(NMS), 네트워크 트래픽 모니터링 시스템(MRTG)과 같은 모니터링 시스템의 기본 개념을 인지

암호와 해시의 차이, 대칭 키 알고리즘을 파악

정책과 절차

: 보안 정책과 해당 기업의 핵심적인 업무 프로세스를 잘 이해하고 있어야함

: 보안 거버넌스 : 조직의 보안을 달성하기 위한 구성원 간의 지배구조 / 보인정책에서 가장 핵심적인 요소

'📜✏️노트 자리없어서 적는 IT 지식📜✏️' 카테고리의 다른 글

| TypeScript로 HTML 조작하기 (0) | 2025.01.16 |

|---|---|

| 타입스크립트(TypeScript) 핵심 9가지 문법 공부하기 😀 (0) | 2025.01.15 |

| 컴퓨터비전(computer vision) - 6주차 (0) | 2024.11.24 |

| 컴퓨터 비전(computervision) - 5주차(파이썬 연산 내용) (0) | 2024.11.23 |

| 컴퓨터 비전(computer vision) - 4주차 셤 공부 (0) | 2024.11.22 |